Secure Shell (SSH) Linux sistemlərinə təhlükəsiz uzaqdan daxil olmaq üçün geniş istifadə olunan protokoldur. Red Hat Enterprise Linux (RHEL) açar əsaslı autentifikasiya və sərtləşdirmə tədbirləri də daxil olmaqla SSH girişinin təhlükəsizliyini artırmaq üçün bir neçə mexanizm təqdim edir. Bu məqaləda biz açara əsaslanan autentifikasiyanı həyata keçirmək və əlavə sərtləşdirmə üsullarını tətbiq etməklə Red Hat-da SSH girişini necə təmin edəcəyimizi araşdıracağıq. Bu ən yaxşı təcrübələrə əməl etməklə siz SSH bağlantılarınızın təhlükəsizliyini əhəmiyyətli dərəcədə artıra bilərsiniz.

Açar Əsaslı Doğrulama:

a. SSH açar cütünü yaradın:

- Yerli maşınınızda

ssh-keygenəmrdən istifadə edərək SSH açar cütü yaradın:

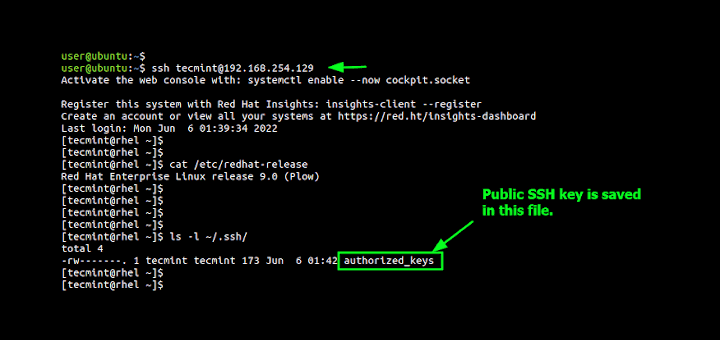

ssh-keygen -t rsa -b 4096 b. İctimai açarı uzaq serverə kopyalayın:

ssh-copy-idAçıq açarı uzaq serverə köçürmək üçün əmrdən istifadə edin :

ssh-copy-id username@remote_server_ip c. Parol identifikasiyasını deaktiv edin:

/etc/ssh/sshd_configUzaq serverdə SSH server konfiqurasiya faylını redaktə edin :

sudo vi /etc/ssh/sshd_config Parolun autentifikasiyasını deaktiv etmək üçün aşağıdakı dəyərləri təyin edin:

PasswordAuthenticationnoChallengeResponseAuthenticationno

Saxlayın və fayldan çıxın, sonra SSH xidmətini yenidən başladın:

sudo systemctl restart sshd d. SSH açarına əsaslanan autentifikasiyanı sınayın:

Yerli maşınınızdan uzaq serverə SSH-yə cəhd edin. Sizdən parol tələb edilmədən daxil olmalısınız:

ssh username@remote_server_ip Əlavə SSH sərtləşməsi:

a. Standart SSH portunu dəyişdirin:

/etc/ssh/sshd_configUzaq serverdə SSH server konfiqurasiya faylını redaktə edin :

sudo vi /etc/ssh/sshd_config PortQeyri-standart port nömrəsini təyin etmək üçün direktivi dəyişdirin , məsələn,Port 2222.

Saxlayın və fayldan çıxın, sonra SSH xidmətini yenidən başladın:

sudo systemctl restart sshd b. Xüsusi istifadəçilər və ya qruplar üçün SSH girişini məhdudlaşdırın:

/etc/ssh/sshd_configUzaq serverdə SSH server konfiqurasiya faylını redaktə edin :

sudo vi /etc/ssh/sshd_config AllowUsersDirektivi, ardınca icazə verilən istifadəçi adlarının və ya qrup adlarının boşluqla ayrılmış siyahısını əlavə edin .

Saxlayın və fayldan çıxın, sonra SSH xidmətini yenidən başladın:

sudo systemctl restart sshd c. SSH boş vaxt aşımını konfiqurasiya edin:

/etc/ssh/sshd_configUzaq serverdə SSH server konfiqurasiya faylını redaktə edin :

sudo vi /etc/ssh/sshd_config - Boş dayanma vaxt aşımı dəyərlərini təyin etmək üçün

ClientAliveIntervalvə direktivlərini təyin edin .ClientAliveCountMax

Saxlayın və fayldan çıxın, sonra SSH xidmətini yenidən başladın:

sudo systemctl restart sshd d. SSH bağlantıları üçün sürət məhdudiyyətini tətbiq edin:

fail2banPaket menecerindən istifadə edərək paketi quraşdırın :

sudo yum install fail2ban SSH autentifikasiyası qeydlərinə nəzarət etmək və şübhəli davranış nümayiş etdirən IP ünvanlarını qadağan etmək üçün fail2ban-ı konfiqurasiya edin.

fail2ban xidmətini işə salın və aktivləşdirin:

sudo systemctl start fail2ban sudo systemctlenablefail2ban

Açar əsaslı autentifikasiyanı tətbiq etməklə və əlavə sərtləşdirmə üsullarını tətbiq etməklə siz Red Hat Enterprise Linux-da SSH girişinin təhlükəsizliyini əhəmiyyətli dərəcədə artıra bilərsiniz. Bu məqaləda biz SSH açar cütlərinin yaradılması, parol autentifikasiyasının söndürülməsi, standart SSH portunun dəyişdirilməsi, xüsusi istifadəçilər və ya qruplara girişin məhdudlaşdırılması, SSH boş vaxtının konfiqurasiyası və fail2ban ilə sürətin məhdudlaşdırılması prosesini əhatə etdik. Bu ən yaxşı təcrübələrə riayət etməklə siz icazəsiz giriş riskini azalda və uzaq SSH bağlantılarınızın təhlükəsizliyini gücləndirə bilərsiniz.