Giriş:

Şəbəkəyə girişə nəzarət (NAC) müəssisə şəbəkələrinin təhlükəsizliyinin və bütövlüyünün təmin edilməsində mühüm rol oynayır. Cisco Identity Services Engine (ISE) mərkəzləşdirilmiş siyasətin idarə edilməsini və icrasını təmin edən hərtərəfli şəbəkəyə girişə nəzarət həllidir. Bu məqalə Cisco ISE-nin tətbiqi üçün ən yaxşı təcrübələri araşdırır və idarəçilərə şəbəkəyə giriş nəzarətini konfiqurasiya etmək və optimallaşdırmaqda kömək etmək üçün əmr nümunələri daxildir.

Cisco Kimlik Xidmətləri Mühərrikini (ISE) Anlamaq:

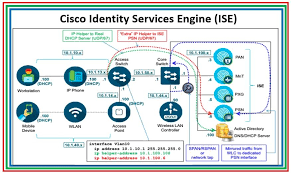

a. İcmal: Cisco ISE autentifikasiya, avtorizasiya və mühasibat (AAA) xidmətlərini siyasətin tətbiqi ilə birləşdirən genişlənə bilən NAC həllidir. O, təşkilatlara istifadəçi rollarına, cihaz növlərinə və digər kontekstual atributlara əsaslanan giriş siyasətlərini müəyyən etməyə və tətbiq etməyə imkan verir, təhlükəsiz və uyğun şəbəkə girişini təmin edir.

b. Əsas Komponentlər: Cisco ISE Siyasət Xidmətləri Qovşağından (PSN), Monitorinq və Nasazlıqların aradan qaldırılması qovşağından (MnT) və İdarəetmə Qovşağından (PAN) ibarətdir. PSN giriş siyasətlərini tətbiq edir, MnT məlumatları toplayır və təhlil edir və PAN mərkəzləşdirilmiş idarəetmə və konfiqurasiyanı təmin edir.

Cisco ISE tətbiqi: Ən yaxşı təcrübələr və əmrlər:

a. İlkin Konfiqurasiya:

Komanda nümunəsi:

ise/admin# configure terminal

ise/admin(config)# hostname ise.example.com

ise/admin(config)# ip address 192.168.0.100 255.255.255.0

ise/admin(config)# ip domain-name example.com

ise/admin(config)# ip name-server 8.8.8.8

ise/admin(config)# aaa new-model

ise/admin(config)# exit

ise/admin# write memory

İzahat: Yuxarıdakı əmrlər host adını, IP ünvanını, domen adını, DNS serverini təyin edir və Cisco ISE cihazında AAA xidmətlərini aktivləşdirir.

b. Active Directory ilə inteqrasiya:

Komanda nümunəsi:

ise/admin(config)# aaa server group AD

ise/admin(config-aaa-server-group)# server name ad-server

ise/admin(config-aaa-server-group-host)# ip address 192.168.0.200

ise/admin(config-aaa-server-group-host)# exit

ise/admin(config)# aaa authentication dot1x default group AD

İzahat: Yuxarıdakı əmrlər Cisco ISE-ni AAA protokolundan istifadə edərək istifadəçinin autentifikasiyası üçün Active Directory serveri ilə inteqrasiya etmək üçün konfiqurasiya edir.

c. Şəbəkəyə Giriş Siyasətlərinin Müəyyənləşdirilməsi:

Komanda nümunəsi:

ise/admin(config)# device-tracking policy ip-source-guard

ise/admin(config-device-tracking-policy)# exit

ise/admin(config)# endpoint identity-group Employees

ise/admin(config-identity-group)# description Employees identity group

ise/admin(config-identity-group)# exit

ise/admin(config)# access-policy Employees

ise/admin(config-access-policy)# exit

İzahat: Yuxarıdakı əmrlər işçilər üçün şəxsiyyət qrupu yaradır və istifadəçinin şəxsiyyətinə əsasən tətbiq oluna bilən giriş siyasətini müəyyənləşdirir.

d. Şəbəkə Cihazı Profillərinin Konfiqurasiyası:

Komanda nümunəsi:

ise/admin(config)# network-device profile switch-profile

ise/admin(config-network-device-profile)# authentication-profile Employees

ise/admin(config-network-device-profile)# exit

ise/admin(config)# network-device network-device-1

ise/admin(config-network-device)# device-profile switch-profile

ise/admin(config-network-device)# exit

İzahat: Yuxarıdakı əmrlər şəbəkə cihazı profili yaradır və onu xüsusi giriş siyasəti ilə əlaqələndirir (bu halda, İşçilər siyasəti).

e. RADIUS Doğrulamanın aktivləşdirilməsi:

Komanda nümunəsi:

ise/admin(config)# aaa group server radius ISE_RADIUS

ise/admin(config-sg-radius)# server name ise-server

ise/admin(config-sg-radius-host)# ip address 192.168.0.150 auth-port 1812 acct-port 1813

ise/admin(config-sg-radius-host)# exit

ise/admin(config)# aaa authentication dot1x default group ISE_RADIUS

İzahat: Yuxarıdakı əmrlər Cisco ISE-ni ISE_RADIUS server qrupu ilə əlaqələndirərək dot1x (802.1X) autentifikasiyası üçün RADIUS autentifikasiyasından istifadə etmək üçün konfiqurasiya edir.

Cisco ISE Konfiqurasiyası üçün Ən Yaxşı Təcrübələr:

a. Qranul Siyasətləri Müəyyən edin: İncə dənəli giriş nəzarətini tətbiq etmək üçün istifadəçi rollarına, cihaz növlərinə və kontekstual atributlara əsaslanan xüsusi giriş siyasətləri yaradın.

b. Müntəzəm olaraq Yeniləyin və Yamaqlayın: İstənilən boşluqları aradan qaldırmaq üçün Cisco ISE cihazını ən son proqram yeniləmələri və təhlükəsizlik yamaları ilə güncəl saxlayın.

c. Qeydiyyatı və Monitorinqi Aktivləşdirin: Giriş cəhdlərini izləmək, anomaliyaları aşkar etmək və potensial təhlükəsizlik insidentlərini araşdırmaq üçün giriş və monitorinq xüsusiyyətlərini konfiqurasiya edin.

d. Test edin və Təsdiq edin: Təşkilatın təhlükəsizlik tələblərinə uyğunluğunu təmin etmək üçün giriş siyasətləri və konfiqurasiyalarının hərtərəfli sınaqdan keçirilməsi və təsdiqlənməsi.

e. Artıqlığı həyata keçirin: Yüksək əlçatanlığı və xətalara dözümlülüyünü təmin etmək üçün ikinci dərəcəli Cisco ISE node və ya paylanmış yerləşdirmə kimi ehtiyat mexanizmlərini konfiqurasiya edin.

Nəticə:

Şəbəkəyə girişə nəzarət üçün ən yaxşı təcrübələrlə Cisco Identity Services Engine (ISE) tətbiqi möhkəm təhlükəsizlik və uyğunluq axtaran təşkilatlar üçün çox vacibdir. Konfiqurasiya addımlarına əməl etməklə və verilən əmr nümunələrindən istifadə etməklə, şəbəkə administratorları giriş siyasətlərini tətbiq etmək, kataloq xidmətləri ilə inteqrasiya etmək və hərtərəfli şəbəkəyə giriş nəzarətinə nail olmaq üçün Cisco ISE-nin gücündən istifadə edə bilərlər. Ən yaxşı təcrübələrə riayət etməklə, cihazı mütəmadi olaraq yeniləmək və giriş cəhdlərini izləməklə, təşkilatlar şəbəkə təhlükəsizliyi vəziyyətini yaxşılaşdıra və resurslarına təhlükəsiz və səlahiyyətli girişi təmin edə bilərlər.